SOAR gegen Social Engineering Wie der Risikofaktor Mensch durch die Automatisierung von Incident-Response-Prozessen reduziert werden kann.

Sandro Wälchli

Die globale Schadenssumme durch erfolgreich ausgeführte Cyberangriffe nimmt jährlich zu. In den letzten Jahren hat sich die Bedrohungslage durch klassische Hackerangriffe zunehmend in Richtung Social Engineering entwickelt (Washo, 2021). Das Ziel der Cyberkriminellen sind immer seltener technische Systeme, sondern Menschen, welche von Social Engineers mittels Manipulation «gehackt» werden (Krombholz et al., 2015). Ein Datenverlust durch einen Cyberangriff kann für Unternehmen zu substanziellen Verlusten und Reputationsschaden führen. Im Rahmen seiner Bachelorthesis beschäftigte sich Sandro Wälchli damit, wie Unternehmen das Risiko senken können, durch Cyberkriminelle geschädigt zu werden. Als mögliche Lösung hat er Massnahmen zur Reduzierung des Menschen als Risikofaktor bei Social-Engineering-Angriffen entwickelt. Diese basieren auf der sogenannten SOAR-Technologie.

Quo Vadis Social Engineering?

Mittlerweile konsumiert unsere Gesellschaft nicht mehr nur Inhalte im Internet, sondern erstellt diese auch selbst und teilt diese, im Falle von Social Media, mit der ganzen Welt. Dieses Verhalten macht es für Cyberkriminelle immer einfacher, an Informationen über die Opfer zu kommen und diese für Angriffe zu nutzen. Als gängiges Mittel gegen diese Angriffe werden Awareness Trainings eingesetzt – dadurch sollen Social-Engineering-Angriffe besser erkannt werden (Alruwaili, 2019). Der Erfolg dieser Trainings wird dann oft mit der sogenannten «Click-Rate» gemessen, welche aufzeigt, wie viele Mitarbeitende auf simulierte Phishing-E-Mails hereingefallen sind.

Das in der Bachelor-Arbeit untersuchte Unternehmen führt ebenfalls Awareness Trainings durch – die Click-Rate ist deshalb aber nicht auf null gesunken. Somit muss davon ausgegangen werden, dass erfolgreiche Social-Engineering-Angriffe noch immer vorkommen können und deshalb weitere Massnahmen notwendig sind.

SIEM, SOAR und Incident-Response

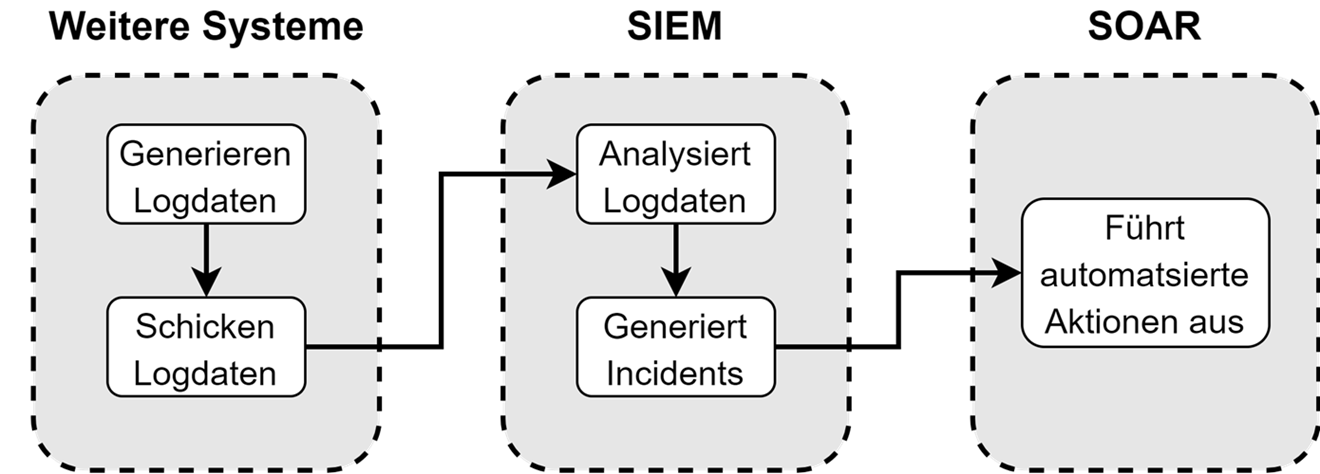

SOAR steht für «Security Orchestration, Automation and Response» und beschreibt im wesentlichen die automatisierte Reaktion auf aufgetretene Events (Bridges et al., 2022). SIEM hingegen steht für «Security Information and Event Management» und beschreibt ein System, welches Log- und Event-Daten analysiert und so mögliche Cybersecurity Incidents identifiziert (Muhammad et al., 2023).

Die Analyse der Logdaten und die Generierung der Incidents erfolgt dabei über diverse Analysemethoden wie z.B. Machine Learning im Bereich der künstlichen Intelligenz (Liu, 2021). Durch die automatisierte Reaktion auf Incidents lassen sich die Incident-Response-Prozesse teilweise automatisieren.

Bedrohungen aus dem Cyberspace, (KI)-Experten und -Expertinnen sowie weitere Einflussfaktoren

Um effektive SOAR-Massnahmen entwickeln zu können, wurde in der Thesis erst erforscht, welches die aktuell grössten Bedrohungen aus dem Cyberspace sind und welche anderen Einflussfaktoren auf die Cybersecurity vorhanden sind. Dafür wurden Interviews mit Expertinnen und Experten geführt und anschliessend ausgewertet. Dabei ergaben sich einige zentrale Erkenntnisse:

- Es besteht ein Fachkräftemangel in der Cybersecurity.

- Ransomware und Social Engineering sind aktuell die grössten Bedrohungen aus dem Cyberspace.

- Awareness Trainings können einen positiven Einfluss auf das Verhalten haben, reichen jedoch nicht aus.

- Social-Engineering-Angriffe sind komplex und vielschichtig.

- SOAR hat ein grosses Potenzial in der Incident-Response.

Im Zuge des aktuellen Hypes um die künstliche Intelligenz mit den Large Language Models (LLM) wurde in der Thesis nebst acht menschlichen Experten auch ein Interview mit ChatGPT durchgeführt. Dabei hat sich ChatGPT als guter Sparringpartner präsentiert, konnte aber einen menschlichen Experten (noch) nicht ersetzen. Bei der Auswertung wurde darauf geachtet, dass der Hang von LLM zum «Halluzinieren» die Ergebnisse nicht verfälschen können (Beutel et al., 2023).

SOAR-Massnahmen für Social-Engineering-Anwendungsfälle

Basierend auf weiteren Erkenntnissen aus den Interviews wurden jeweils für vier konkrete Anwendungsfälle passende mittels SOAR automatisierte Reaktionen entwickelt.

- Brute-Force-Angriff auf Benutzeraccounts: Ein Social Engineer startet einen Brute-Force-Angriff auf ein Benutzeraccount. Dabei versucht er, Passwörter durch automatisiertes, wahlloses Ausprobieren herauszufinden. Der Angriff wird im SIEM erkannt und als SOAR-Massnahme wird eine Passwortänderung beim Benutzer oder der Benutzerin erzwungen. Die Reduzierung des Risikos erfolgt über die erzwungene Passwortänderung.

- Exfiltration von Daten: Ein Social Engineer hat sich Zugang zum Netzwerk verschafft und beginnt damit, Daten zu exfiltrieren. Die Datenexfiltration wird im SIEM erkannt und als SOAR-Massnahme wird der Benutzeraccount umgehend gesperrt. Die Reduzierung des Risikos erfolgt über die Sperrung des Accounts.

- Kompromittiertes Benutzerkonto: Ein Social Engineer hat die Zugangsdaten eines Benutzers oder einer Benutzerin geklaut und führt verdächtige Logins auf die Infrastruktur aus. Die verdächtigen Logins werden im SIEM erkannt und als SOAR-Massnahme wird der Benutzeraccount umgehend gesperrt. Die Reduzierung des Risikos erfolgt über die Sperrung des Accounts.

- Awareness-Steigerung durch Notifikationen: Ein Social Engineer hat einen Mitarbeitenden dazu gebracht, auf einen Link zu klicken. Darauf wird eine Malware auf den Computer geladen, die Malware wird vom Antiviren-Programm erkannt und verhindert. Der Vorfall wird im SIEM erkannt und als SOAR-Massnahme wird dem Mitarbeitenden eine Notifikation über den verhinderten Angriff verschickt. Die Reduzierung des Risikos erfolgt über die Awareness-Steigerung der Mitarbeitenden.

Neben den entwickelten Massnahmen kann SOAR zu einer Erhöhung der Geschwindigkeit in der Incident Response durch Automatisierung führen. Ausserdem können auch Ressourcen in der Analyse von Standardfällen eingespart werden.

Fazit

Die Forschung hat aufgezeigt, dass SOAR-Massnahmen erfolgreich gegen Social-Engineering-Szenarien eingesetzt werden können. Um ein SIEM-System effektiv betreiben und so Angriffe erkennen zu können, ist jedoch eine Cybersecurity-Architektur mit einer gewissen Maturität eine Voraussetzung. Wichtig ist ebenfalls, dass die Anwendungsfälle für das jeweilige Unternehmen entwickelt werden und SOAR so effektiv eingesetzt werden kann. Es gibt nach wie vor keine «Silver Bullet» gegen Social-Engineering-Angriffe, jedoch mit SOAR eine weitere mögliche Massnahme, um den Menschen zu schützen.

Quellen und weiterführende Informationen

Bachelorthesis des Autors.

Diese Seite teilen

CAS FH in Cyber Security Management

Certificate of Advanced Studies (CAS)